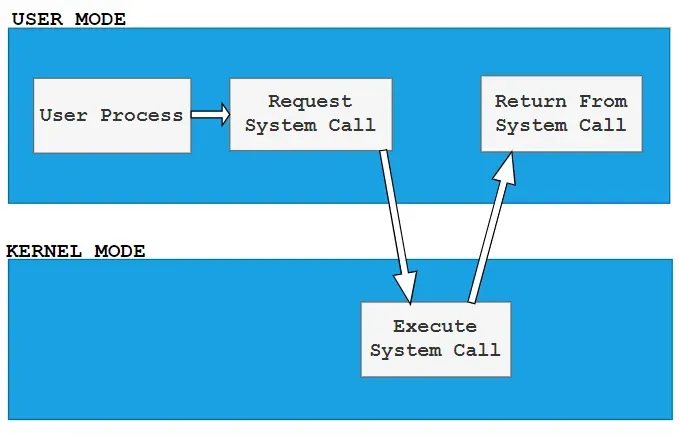

Seccomp, abréviation de "secure computing mode", est comme un videur pour les appels système de votre conteneur. Il décide quels appels système obtiennent un accès VIP au noyau et lesquels restent à la porte. Mais avant de plonger dans les détails, voyons pourquoi cela devrait vous intéresser.

Pourquoi se soucier des restrictions d'appels système ?

- Surface d'attaque réduite : Moins d'appels système = moins de vulnérabilités potentielles

- Amélioration de l'isolation des conteneurs : Empêchez ces conteneurs curieux de fouiner

- Posture de sécurité renforcée : Parce que qui ne veut pas dormir sur ses deux oreilles ?

Maintenant que nous avons votre attention, retroussons nos manches et mettons-nous au travail avec une implémentation pratique de seccomp.

Mise en place de seccomp : Un guide étape par étape

Étape 1 : Profiler votre application

Avant de commencer à bloquer les appels système à tout-va, nous devons savoir lesquels notre application utilise réellement. Voici comment créer un profil d'appels système :

# Exécutez votre conteneur avec strace

docker run --rm -it --name syscall_profiling your_image \

strace -c -f -S name your_application_command

# Analysez la sortie pour identifier les appels système nécessaires

Astuce : N'oubliez pas de tester votre application dans diverses conditions pour capturer tous les appels système qu'elle pourrait utiliser !

Étape 2 : Créer un profil seccomp personnalisé

Maintenant que nous savons quels appels système notre application nécessite, créons un profil seccomp personnalisé. Nous utiliserons un format JSON pour cela :

{

"defaultAction": "SCMP_ACT_ERRNO",

"architectures": [

"SCMP_ARCH_X86_64",

"SCMP_ARCH_X86",

"SCMP_ARCH_X32"

],

"syscalls": [

{

"name": "read",

"action": "SCMP_ACT_ALLOW"

},

{

"name": "write",

"action": "SCMP_ACT_ALLOW"

}

// Ajoutez d'autres appels système autorisés ici

]

}

Enregistrez ce fichier sous le nom custom_seccomp.json. Rappelez-vous, l'defaultAction est définie sur ERRNO, ce qui signifie que tout appel système non explicitement autorisé échouera.

Étape 3 : Appliquer le profil seccomp

Il est temps de mettre notre profil en action ! Voici comment l'appliquer à votre conteneur Docker :

docker run --rm -it --security-opt seccomp=custom_seccomp.json your_image

Félicitations ! Votre conteneur fonctionne maintenant avec un profil seccomp personnalisé. Mais nous n'avons pas encore terminé...

Pièges et écueils

Avant de vous féliciter, parlons de quelques pièges courants :

- Sur-restriction : Faites attention à ne pas bloquer les appels système dont votre application a réellement besoin. Cela peut entraîner des plantages mystérieux et des sessions de débogage frustrantes.

- Sous-restriction : À l'inverse, être trop indulgent annule l'objectif d'utiliser seccomp.

- Oublier les dépendances : Votre application peut être bien élevée, mais qu'en est-il de ses dépendances ?

"Un grand pouvoir implique de grandes responsabilités" - Oncle Ben (et tous les administrateurs système)

Affiner votre profil seccomp

Maintenant que nous avons couvert les bases, explorons quelques techniques avancées pour vraiment peaufiner votre profil seccomp :

1. Utiliser le filtrage conditionnel des appels système

Parfois, vous voudrez peut-être autoriser un appel système uniquement dans des conditions spécifiques. seccomp vous permet de le faire avec des paramètres supplémentaires :

{

"name": "socket",

"action": "SCMP_ACT_ALLOW",

"args": [

{

"index": 0,

"value": 2,

"op": "SCMP_CMP_EQ"

}

]

}

Cette règle autorise l'appel système socket, mais uniquement pour les sockets AF_INET (IPv4).

2. Mettre en œuvre des restrictions progressives

Au lieu d'adopter un profil restrictif d'emblée, envisagez de mettre en œuvre des restrictions progressivement :

- Commencez avec un profil permissif (autorisez tous les appels système)

- Surveillez les appels système réellement utilisés

- Restreignez progressivement les appels système inutilisés

- Testez minutieusement après chaque itération

Cette approche vous aide à éviter de casser accidentellement votre application tout en améliorant la sécurité.

3. Utiliser seccomp en mode audit

Vous n'êtes pas sûr que votre profil soit trop restrictif ? Utilisez le mode audit pour enregistrer les appels système sans les bloquer :

{

"defaultAction": "SCMP_ACT_LOG",

// ... reste de votre profil

}

Cela enregistrera tous les appels système qui auraient été bloqués, vous permettant d'affiner votre profil sans risquer la stabilité de l'application.

Outils à votre disposition

Parlons de quelques outils qui peuvent faciliter votre parcours avec seccomp :

- OCI seccomp bpf hook : Génère automatiquement des profils seccomp basés sur le comportement du conteneur.

- Docker Bench for Security : Vérifie des dizaines de bonnes pratiques courantes pour le déploiement de conteneurs Docker en production.

- docker-slim : Analyse votre conteneur et génère automatiquement des versions optimisées et sécurisées, y compris des profils seccomp.

Conclusion : La puissance d'une restriction appropriée des appels système

Mettre en œuvre des profils seccomp peut sembler une tâche ardue au début, mais les avantages en matière de sécurité l'emportent largement sur la complexité initiale de la configuration. En suivant les étapes et les meilleures pratiques que nous avons discutées, vous serez bien parti pour créer un environnement conteneurisé plus sécurisé.

Rappelez-vous :

- Profilez votre application de manière approfondie

- Commencez avec une politique permissive et resserrez progressivement

- Utilisez des outils pour automatiser et simplifier le processus

- Testez, testez et testez encore

Avec seccomp dans votre arsenal de sécurité, vous ne déployez pas seulement des conteneurs – vous déployez des forteresses. Alors allez-y, restreignez ces appels système, et que vos conteneurs soient toujours sécurisés !

"Dans le monde de la sécurité des conteneurs, il ne s'agit pas de tout bloquer ; il s'agit de n'autoriser que ce qui est nécessaire." - Sages paroles d'un administrateur système aguerri

Maintenant, si vous voulez bien m'excuser, j'ai des appels système à restreindre et une tasse de café à finir. Bon durcissement !