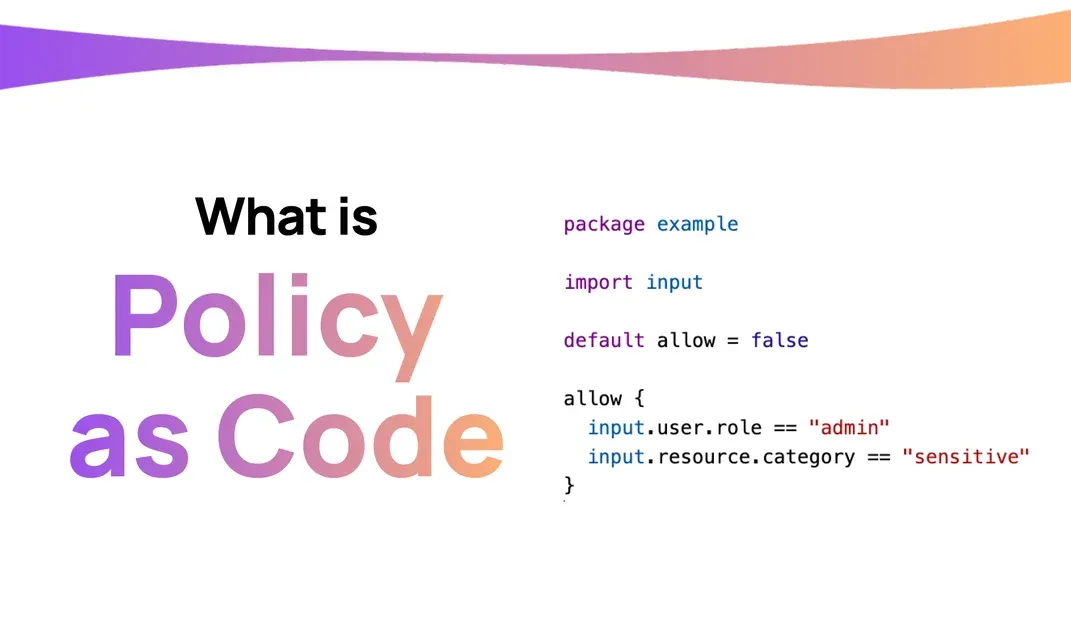

Décomposons ce que signifie réellement la politique en tant que code :

- C'est la pratique de définir et de gérer des politiques en utilisant du code

- Les politiques deviennent versionnables, testables et déployables comme n'importe quel autre code

- Elle permet l'application automatisée des règles sur votre infrastructure

En essence, PaC transforme ces notes autocollantes froissées avec des règles d'accès griffonnées en un code élégant et exécutable qui peut être contrôlé par version, testé et appliqué automatiquement. C'est comme passer d'un revolver à un fusil tactique – soudainement, vous ne réagissez plus seulement aux violations de politique, vous les empêchez avant qu'elles ne se produisent.

Présentation de l'Open Policy Agent : l'outil polyvalent de l'application des politiques

Open Policy Agent (OPA) est un moteur de politique open-source et polyvalent qui unifie l'application des politiques sur votre pile technologique. C'est comme avoir un traducteur universel pour vos politiques – écrivez-les une fois dans le langage spécifique d'OPA, Rego, et appliquez-les partout.

Pourquoi OPA est génial :

- Conçu pour le cloud et compatible avec les conteneurs

- Dissocié des systèmes qu'il protège

- Soutient une large gamme de cas d'utilisation : du contrôle d'admission Kubernetes à l'autorisation API

- Dispose d'une communauté dynamique et en croissance

Mettre les mains dans le cambouis avec OPA

Assez de bavardages – voyons OPA en action ! Nous commencerons par un exemple simple : appliquer une convention de nommage pour les instances AWS EC2.

Tout d'abord, définissons notre politique en Rego :

package aws.ec2

deny[msg] {

input.resource_type == "aws_instance"

name := input.resource_changes[_].change.after.tags.Name

not startswith(name, "prod-")

msg := sprintf("L'instance EC2 '%v' n'a pas un nom commençant par 'prod-'", [name])

}

Cette politique garantit que toutes les instances EC2 ont des noms commençant par "prod-". Voyons maintenant comment nous pouvons intégrer cela avec Terraform :

terraform {

required_version = ">= 0.12"

required_providers {

aws = {

source = "hashicorp/aws"

version = "~> 3.0"

}

}

}

provider "aws" {

region = "us-west-2"

}

resource "aws_instance" "example" {

ami = "ami-0c55b159cbfafe1f0"

instance_type = "t2.micro"

tags = {

Name = "prod-webserver"

}

}

Pour appliquer notre politique, nous pouvons utiliser le fournisseur Terraform OPA :

terraform {

required_providers {

opa = {

source = "open-policy-agent/opa"

version = "~> 1.2.0"

}

}

}

data "opa_policy" "ec2_naming" {

query = "data.aws.ec2.deny"

policy = file("${path.module}/policy.rego")

}

resource "null_resource" "policy_check" {

triggers = {

policy_check = data.opa_policy.ec2_naming.result

}

}

Maintenant, si nous essayons de créer une instance EC2 avec un nom qui ne commence pas par "prod-", Terraform échouera lors de l'application. Yeehaw ! Nous venons de maîtriser notre première politique !

Passer à l'échelle : OPA dans le monde réel

Bien sûr, appliquer des conventions de nommage n'est que la partie émergée de l'iceberg. OPA peut gérer des scénarios beaucoup plus complexes. Regardons quelques applications réelles :

1. Contrôle d'admission Kubernetes

OPA peut agir comme un contrôleur d'admission Kubernetes, vous permettant d'appliquer des politiques sur les ressources avant qu'elles ne soient créées ou modifiées. Par exemple :

package kubernetes.admission

deny[msg] {

input.request.kind.kind == "Pod"

container := input.request.object.spec.containers[_]

not container.securityContext.runAsNonRoot

msg := sprintf("Le conteneur '%v' doit s'exécuter en tant qu'utilisateur non-root", [container.name])

}

Cette politique garantit que tous les conteneurs dans un pod s'exécutent en tant qu'utilisateurs non-root.

2. Autorisation API

OPA peut également être utilisé pour implémenter une autorisation API fine. Voici un exemple simple :

package httpapi.authz

default allow = false

allow {

input.method == "GET"

input.path = ["api", "public", "data"]

}

allow {

input.method == "POST"

input.path = ["api", "data"]

input.user.role == "admin"

}

Cette politique autorise les requêtes GET publiques à "/api/public/data" et restreint les requêtes POST à "/api/data" aux utilisateurs ayant le rôle "admin".

Pièges et écueils : ne vous laissez pas surprendre

Aussi puissant que soit OPA, il y a quelques points à surveiller :

- Considérations de performance : Les politiques complexes peuvent affecter les performances. Toujours évaluer et optimiser vos politiques.

- Rego, bien que puissant, peut être difficile à maîtriser. Investissez du temps pour apprendre ses subtilités.

- Prolifération des politiques : Il est facile de se retrouver avec un enchevêtrement de politiques. Organisez et modularisez vos politiques dès le départ.

- Tests : N'oubliez pas de tester soigneusement vos politiques. OPA fournit des outils pour les tests unitaires des politiques Rego – utilisez-les !

Conclusion : l'avenir de l'application des politiques

La politique en tant que code avec OPA est plus qu'une simple façon élégante de gérer les règles – c'est un changement de paradigme dans notre approche de la gouvernance et de la sécurité à l'ère du cloud. En traitant les politiques comme des citoyens de première classe dans notre base de code, nous gagnons :

- Une meilleure cohérence et fiabilité dans l'application des politiques

- Une plus grande agilité pour répondre aux exigences de conformité changeantes

- Une meilleure collaboration entre les équipes de développement, d'opérations et de sécurité

- Une capacité accrue à auditer et suivre les changements de politique au fil du temps

À mesure que les environnements cloud continuent de croître en complexité, des outils comme OPA deviendront de plus en plus cruciaux pour maintenir l'ordre et la sécurité. Alors, préparez-vous, partenaires – l'avenir de la gouvernance cloud est écrit en code, et il est grand temps que nous apprenions tous à parler sa langue !

"Dans le monde de l'informatique en nuage, la politique est plus puissante que le pare-feu." - Inconnu

Réflexions

Avant de partir au coucher du soleil, réfléchissez à ces questions :

- Comment la politique en tant que code pourrait-elle changer la dynamique entre les équipes de développement, d'opérations et de sécurité dans votre organisation ?

- Quels sont les cas d'utilisation potentiels pour OPA dans vos projets actuels ?

- Comment pourriez-vous intégrer OPA dans vos pipelines CI/CD existants ?

Rappelez-vous, dans le far west de l'informatique en nuage, vos politiques sont votre loi. Assurez-vous qu'elles sont écrites dans un langage que tout le monde peut comprendre et appliquer. Bon codage, et que vos politiques soient toujours claires et vos violations rares !