Voici un aperçu rapide de ce que nous allons couvrir :

- Comprendre la structure des fichiers ELF et les tables de symboles

- Outils pour l'extraction de symboles

- Techniques pratiques pour récupérer les données de débogage

- Explorer les en-têtes de section et leurs secrets

- Applications réelles et pièges à éviter

Le fichier ELF : Une symphonie de symboles

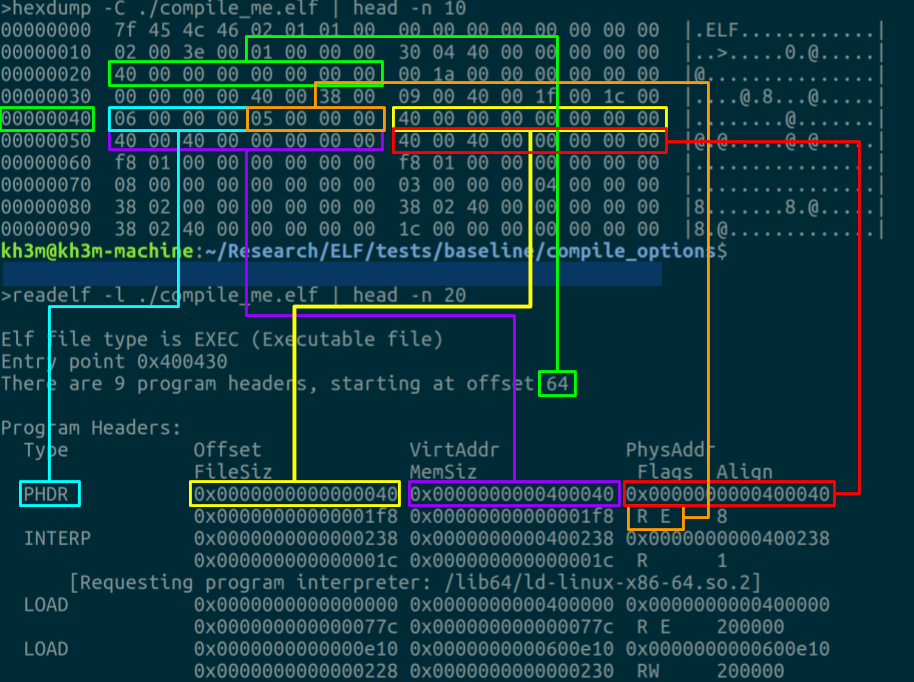

Commençons par les bases. ELF (Executable and Linkable Format) est le format de fichier standard pour les exécutables, le code objet et les bibliothèques partagées sous Linux. Pensez-y comme à un classeur bien organisé pour votre code, où chaque tiroir contient différents types d'informations.

La table des symboles, souvent trouvée dans des sections comme .symtab et .dynsym, est notre carte au trésor. Elle contient les noms et attributs des fonctions et variables dans le binaire. Mais voici le hic : parfois, ces informations sont supprimées, nous laissant dans un désert sans symboles. C'est là que nos compétences en extraction deviennent utiles.

Votre boîte à outils : Armes pour l'extraction de symboles

Avant de commencer notre excavation, armons-nous des bons outils :

- readelf : Le couteau suisse de l'analyse ELF

- objdump : Pour désassembler et inspecter

- nm : Liste des symboles simplifiée

- eu-readelf : Partie de elfutils, offre quelques extras

- addr2line : Conversion des adresses en noms de fichiers et numéros de ligne

Chacun de ces outils a ses forces, et nous verrons comment les utiliser efficacement.

Technique #1 : Dévoiler la table des symboles

Commençons par les bases. Pour voir la table des symboles d'un fichier ELF, nous pouvons utiliser la commande readelf :

readelf -s votre_binaireCette commande affiche la table des symboles, vous montrant les noms de fonctions, les variables globales, et plus encore. Mais que faire si les symboles sont supprimés ? C'est là que les choses deviennent intéressantes.

Gérer les binaires dépouillés

Si vous êtes confronté à un binaire dépouillé, ne paniquez pas ! Il existe encore des moyens d'extraire des informations utiles. Une technique consiste à utiliser objdump pour désassembler le binaire et rechercher les prologues de fonction :

objdump -d votre_binaire | grep -A5 'Cette commande désassemble le binaire et vous montre les 5 premières lignes après la fonction principale (si elle existe).

Technique #2 : Extraction des données de débogage

Les données de débogage sont une mine d'or d'informations, y compris les numéros de ligne, les noms de variables et les informations de type. Si vous avez la chance d'avoir un binaire avec des symboles de débogage, voici comment les extraire :

objcopy --only-keep-debug votre_binaire votre_binaire.debugCette commande crée un fichier séparé contenant uniquement les informations de débogage. Vous pouvez ensuite utiliser gdb ou d'autres outils de débogage avec ce fichier pour obtenir des informations plus détaillées sur votre binaire.

Astuce : Débogage DWARF

De nombreux fichiers ELF utilisent le format de débogage DWARF. Pour plonger profondément dans les données DWARF, essayez :

eu-readelf --debug-dump=info votre_binaireCette commande affiche les informations de débogage DWARF, vous donnant des aperçus de la structure du programme que vous n'obtiendriez pas uniquement à partir de la table des symboles.

Technique #3 : Analyse des en-têtes de section

Les en-têtes de section dans les fichiers ELF sont comme des chapitres dans un livre - ils vous indiquent où trouver différents types de données. Jetons un coup d'œil :

readelf -S votre_binaireCette commande vous montre toutes les sections du binaire. Portez une attention particulière aux sections comme .text (contient le code), .data (données initialisées), et .bss (données non initialisées).

Extraction de sections spécifiques

Parfois, vous voudrez peut-être extraire une section spécifique pour une analyse plus approfondie. Voici comment :

objcopy -O binary --only-section=.text votre_binaire text.binCela extrait la section .text dans un fichier séparé. Vous pouvez remplacer .text par tout autre nom de section qui vous intéresse.

Application réelle : Débogage d'un module du noyau

Mettons nos nouvelles compétences en pratique dans un scénario réel : le débogage d'un module du noyau. Supposons que vous ayez un module qui cause une instabilité du système, mais que vous n'ayez pas le code source. Voici comment vous pourriez l'aborder :

- Cherchez des noms de fonctions intéressants qui pourraient être liés au problème.

Si vous avez de la chance et disposez de symboles de débogage, utilisez addr2line pour mapper les adresses aux lignes de code source :

addr2line -e votre_module.ko 0xadresseDésassemblez ces fonctions :

objdump -d /lib/modules/$(uname -r)/kernel/drivers/votre_module.koExtrayez la table des symboles :

readelf -s /lib/modules/$(uname -r)/kernel/drivers/votre_module.koEn combinant ces techniques, vous pouvez obtenir des informations précieuses sur le comportement du module sans avoir accès au code source.

Pièges et écueils

Avant de partir à la chasse aux symboles, gardez ces points à l'esprit :

- Les binaires dépouillés sont délicats : Si les symboles sont complètement supprimés, certaines de ces techniques ne fonctionneront pas. Vous devrez peut-être recourir à des techniques de rétro-ingénierie plus avancées.

- Incompatibilités de version : Assurez-vous que vos symboles de débogage correspondent exactement à la version du binaire que vous analysez.

- L'optimisation peut obscurcir : Le code fortement optimisé peut ne pas correspondre clairement à la source originale, rendant le débogage plus difficile.

- Considérations légales : Assurez-vous toujours d'avoir le droit d'analyser et d'extraire des informations des binaires avec lesquels vous travaillez.

Conclusion : Le pouvoir de l'extraction de symboles

Armé de ces techniques, vous êtes maintenant prêt à plonger dans le monde fascinant des fichiers ELF et de l'extraction de symboles. Que vous soyez en train de déboguer, de faire de la rétro-ingénierie ou simplement de satisfaire votre curiosité, comprendre comment extraire des informations symboliques est une compétence puissante dans la boîte à outils de tout développeur Linux.

Rappelez-vous, chaque binaire raconte une histoire - vous devez juste savoir comment la lire. Bonne chasse aux symboles !

"Dans le monde de l'analyse binaire, les symboles sont les miettes de pain qui nous guident à travers la forêt du code machine." - Ingénieur en rétro-ingénierie anonyme

Lectures complémentaires et ressources

- pyelftools sur GitHub : Une bibliothèque purement Python pour analyser les fichiers ELF

- Page de manuel ELF : La spécification officielle du format ELF

- Documentation GDB : Pour quand vous avez besoin d'approfondir le débogage

Avez-vous des astuces sympas pour l'extraction de symboles ? Partagez-les dans les commentaires ci-dessous !