Pourquoi l'informatique confidentielle est-elle si importante ?

Avant de plonger dans les détails, voyons pourquoi l'informatique confidentielle fait tant parler d'elle dans le monde de la tech :

- Protection des données renforcée : Elle protège vos données non seulement au repos et en transit, mais aussi pendant le traitement

- Problèmes de confiance résolus : Idéal pour gérer des charges de travail sensibles dans des environnements partagés

- Conformité facilitée : Aide à respecter les exigences réglementaires strictes dans la finance, la santé, et plus encore

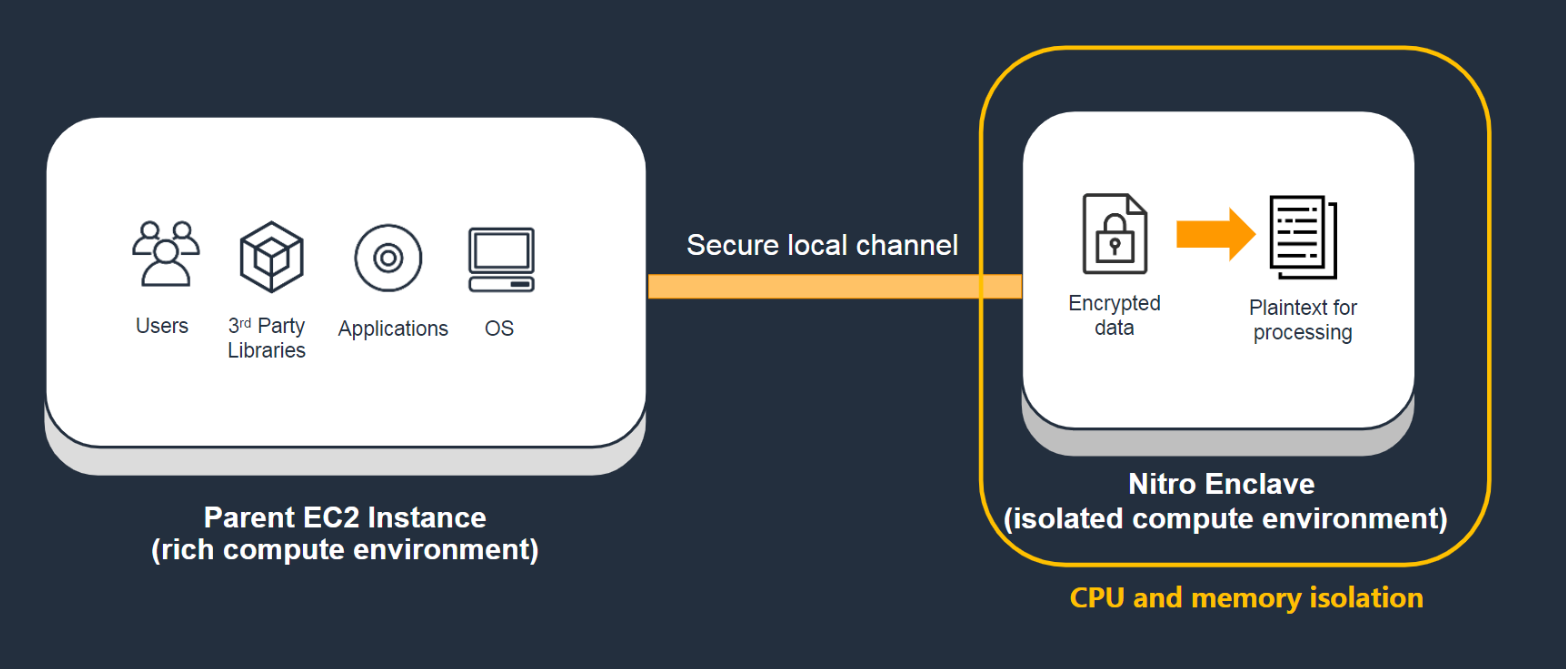

Voici AWS Nitro Enclaves – la réponse d'Amazon au défi de l'informatique confidentielle. C'est comme avoir une pièce secrète dans votre instance AWS déjà sécurisée. Sympa, non ?

Premiers pas avec AWS Nitro Enclaves

Pour commencer, préparons notre terrain de jeu. Vous aurez besoin de :

- Un compte AWS (évidemment !)

- Une instance EC2 qui supporte Nitro Enclaves (tous les héros ne portent pas de capes, et toutes les instances ne supportent pas les enclaves)

- AWS CLI et Nitro CLI installés

Une fois que vous avez tout cela, il est temps de créer notre première enclave. Voici un petit extrait pour vous lancer :

# Créer une enclave

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path /path/to/your/enclave.eif

# Vérifier le statut

nitro-cli describe-enclaves

Construire un backend sécurisé avec Nitro Enclaves

Maintenant que nous avons notre repaire secret, construisons quelque chose de cool à l'intérieur. Nous allons créer un backend simple qui traite des données sensibles dans l'enclave. Voici le plan :

- Configurer une application Flask basique dans l'enclave

- Implémenter une gestion sécurisée des clés avec AWS KMS

- Créer un point de terminaison API pour le traitement des données

- Utiliser l'attestation pour vérifier l'intégrité de notre enclave

1. Configurer Flask dans l'enclave

Tout d'abord, créons une application Flask minimale. Rappelez-vous, ce code s'exécutera dans l'enclave :

from flask import Flask, request, jsonify

import kms_utils # Nous le créerons plus tard

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

data = request.json['data']

# Traitez les données en toute sécurité ici

result = "Processed: " + data

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

2. Implémenter une gestion sécurisée des clés

Ajoutons maintenant un peu de piment avec une gestion sécurisée des clés. Nous utiliserons AWS KMS pour cela. Créez un fichier nommé kms_utils.py :

import boto3

from botocore.config import Config

def get_kms_client():

config = Config(

region_name = 'us-west-2',

retries = {

'max_attempts': 10,

'mode': 'standard'

}

)

return boto3.client('kms', config=config)

def decrypt_data(encrypted_data):

kms = get_kms_client()

response = kms.decrypt(CiphertextBlob=encrypted_data)

return response['Plaintext']

3. Créer un point de terminaison API sécurisé

Modifions notre application Flask pour utiliser cette gestion des clés :

from flask import Flask, request, jsonify

import kms_utils

app = Flask(__name__)

@app.route('/process', methods=['POST'])

def process_data():

encrypted_data = request.json['encrypted_data']

decrypted_data = kms_utils.decrypt_data(encrypted_data)

# Traitez les données décryptées en toute sécurité ici

result = "Processed: " + decrypted_data.decode()

return jsonify({"result": result})

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

4. Implémenter l'attestation

L'attestation est comme une poignée de main secrète qui prouve que votre enclave est légitime. Ajoutons-la à notre application :

import base64

import json

from flask import Flask, request, jsonify

import kms_utils

import requests

app = Flask(__name__)

def get_attestation_doc():

response = requests.get('http://169.254.169.254/latest/meta-data/enclave-attestation-document')

return base64.b64encode(response.content).decode()

@app.route('/attest', methods=['GET'])

def attest():

return jsonify({"attestation_doc": get_attestation_doc()})

@app.route('/process', methods=['POST'])

def process_data():

# ... (code précédent)

if __name__ == '__main__':

app.run(host='0.0.0.0', port=5000)

Tout assembler

Maintenant que nous avons toutes les pièces, empaquetons cela dans un fichier d'image d'enclave (EIF) :

# Construire l'image Docker

docker build -t my-secure-backend .

# Convertir en EIF

nitro-cli build-enclave --docker-uri my-secure-backend:latest --output-file my-secure-backend.eif

# Exécuter l'enclave

nitro-cli run-enclave --cpu-count 2 --memory 4096 --eif-path my-secure-backend.eif

L'intrigue se corse : pièges potentiels

Comme dans tout bon film d'espionnage, il y a toujours des obstacles à surmonter. Voici quelques-uns à surveiller :

- Limitations des ressources : Les enclaves ont des ressources fixes. Planifiez votre charge de travail en conséquence.

- Difficultés de débogage : Le débogage dans les enclaves peut être délicat. Un journal robuste est votre ami.

- Restrictions réseau : Les enclaves ont un accès réseau limité. Concevez votre architecture en tenant compte de cela.

Débriefing de la mission : ce que nous avons appris

Félicitations, agent ! Vous avez réussi à infiltrer le monde de l'informatique confidentielle avec AWS Nitro Enclaves. Récapitulons notre mission :

- Nous avons mis en place un environnement sécurisé pour traiter des données sensibles

- Implémenté une gestion sécurisée des clés avec AWS KMS

- Créé une application Flask pouvant s'exécuter dans une enclave

- Ajouté une attestation pour prouver l'intégrité de notre enclave

Rappelez-vous, avec un grand pouvoir vient une grande responsabilité. Utilisez vos nouvelles compétences à bon escient, et que vos données restent toujours confidentielles !

Informations supplémentaires (jeu de mots intentionnel)

Vous voulez plonger plus profondément dans le monde de l'informatique confidentielle ? Consultez ces ressources :

- AWS Nitro Enclaves SDK pour C

- Documentation AWS Nitro Enclaves

- Consortium de l'informatique confidentielle

Maintenant, allez de l'avant et construisez des choses vraiment sécurisées ! Votre mission, si vous l'acceptez, commence maintenant. Cet article s'autodétruira dans 5... 4... 3... Je plaisante, il est dans le cloud, il sera là pour toujours. Bon codage !