TL;DR : HTTPS n'est pas aussi inviolable que nous le pensions

Pour ceux qui préfèrent les nouvelles technologiques en petits morceaux :

- Les attaques Rowhammer peuvent exploiter les propriétés physiques de la DRAM pour inverser des bits

- Même la mémoire ECC, autrefois considérée comme une défense solide, peut être vulnérable

- Les environnements cloud sont particulièrement à risque en raison du matériel partagé

- Les clés de chiffrement HTTPS peuvent être compromises, entraînant des violations potentielles de données

Maintenant, plongeons plus profondément dans ce terrier numérique.

Rowhammer 101 : Quand les bits deviennent incontrôlables

Première chose : qu'est-ce que Rowhammer ? Non, ce n'est pas le cousin moins impressionnant de Thor. C'est une vulnérabilité matérielle qui exploite la disposition physique de la DRAM pour provoquer des inversions de bits dans les rangées de mémoire adjacentes. En termes plus simples, c'est comme claquer une porte à plusieurs reprises dans une vieille maison jusqu'à ce que les cadres des photos sur les murs voisins tombent.

Voici une visualisation rapide de la façon dont fonctionne Rowhammer :

DRAM normale : Attaque Rowhammer :

[0][0][0][0] [0][1][1][0]

[0][1][0][1] -> [0][1][0][1]

[1][0][1][0] [1][0][1][0]

[0][0][0][1] [0][1][0][1]

Voyez ces bits inversés ? C'est là que le chaos commence.

Mémoire ECC : Le faux sentiment de sécurité

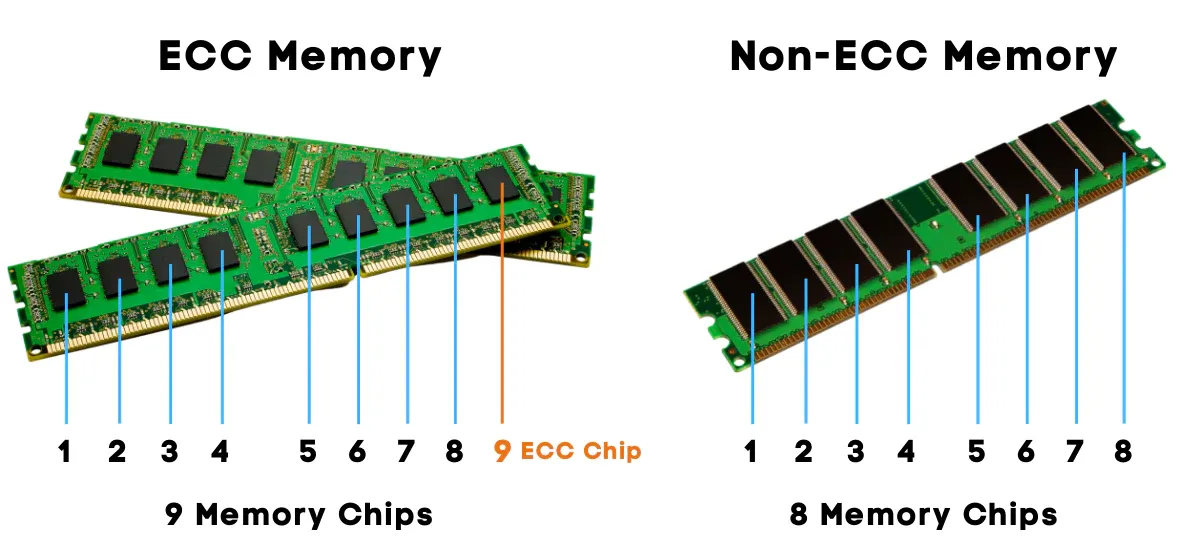

Maintenant, vous pourriez penser : "Mais attendez, la mémoire ECC (Error-Correcting Code) ne protège-t-elle pas contre cela ?" Eh bien, mon ami, c'est ce que nous pensions tous. La mémoire ECC était censée être la cape de super-héros pour nos données, corrigeant les erreurs d'un seul bit et détectant les erreurs de deux bits. Mais il s'avère que même les super-héros ont leur kryptonite.

Des recherches récentes ont montré que des attaquants déterminés peuvent submerger la protection ECC en provoquant plusieurs inversions de bits dans un seul mot de mémoire. C'est comme jouer à la taupe, mais les taupes ont appris à apparaître en groupe.

Le Cloud : Où vos données se mêlent à des inconnus

Les environnements cloud ajoutent une autre couche de complexité à cette situation déjà épicée. Dans le cloud, vous partagez du matériel physique avec on ne sait qui. Cet arrangement confortable signifie qu'un attaquant pourrait potentiellement louer une VM sur la même machine physique que vos données sensibles et lancer une attaque Rowhammer depuis son propre petit coin du serveur.

Pensez-y comme une version numérique du classique "voisin qui danse au-dessus de votre appartement", sauf qu'au lieu de ruiner votre sommeil, ils ruinent potentiellement votre chiffrement.

Briser HTTPS : Quand les marteaux rencontrent les poignées de main

Alors, comment tout ce charabia de mémoire se traduit-il par la rupture de HTTPS ? C'est là que les choses deviennent vraiment intéressantes (ou terrifiantes, selon votre point de vue).

HTTPS repose sur la cryptographie à clé publique, qui à son tour repose sur le secret des clés privées. Ces clés sont stockées en mémoire. Vous voyez où cela mène ?

Un attaquant utilisant Rowhammer pourrait potentiellement inverser des bits dans la mémoire stockant ces clés privées, les affaiblissant ou les compromettant complètement. Une fois les clés compromises, l'attaquant pourrait potentiellement déchiffrer le trafic HTTPS intercepté ou même usurper des sites Web sécurisés.

Un scénario d'attaque (presque) pratique

Décomposons une attaque hypothétique :

- L'attaquant loue une VM dans un environnement cloud

- Il identifie l'emplacement physique de la mémoire de sa VM

- En utilisant Rowhammer, il provoque des inversions de bits dans la mémoire adjacente

- Avec un peu de chance (ou de persévérance), il touche la mémoire contenant les clés privées HTTPS

- Les clés compromises peuvent alors être utilisées pour briser le chiffrement HTTPS

Bien sûr, c'est une version simplifiée. En réalité, une telle attaque nécessiterait des compétences significatives, des ressources et une bonne dose de chance. Mais le fait que ce soit théoriquement possible suffit à tenir les chercheurs en sécurité éveillés la nuit.

Se défendre contre les arts sombres de Rowhammer

Maintenant que nous avons complètement ruiné votre sentiment de sécurité numérique, parlons de comment lutter contre ces manipulateurs de mémoire.

Pour les fournisseurs de cloud :

- Amélioration de l'isolation de la mémoire : Mettre en œuvre une isolation de la mémoire plus stricte entre les VM

- Rafraîchissements réguliers de la DRAM : Augmenter la fréquence des rafraîchissements de la DRAM pour réduire la fenêtre d'attaque Rowhammer

- Mises à niveau matérielles : Utiliser des puces DRAM plus récentes avec protection Rowhammer intégrée

- Surveillance : Mettre en place des systèmes pour détecter des schémas inhabituels d'accès à la mémoire pouvant indiquer une attaque Rowhammer

Pour les développeurs et administrateurs système :

- Rotation des clés : Faire tourner régulièrement les clés de chiffrement pour limiter la fenêtre de vulnérabilité

- Randomisation de la disposition de la mémoire : Mettre en œuvre des techniques pour randomiser la disposition des données sensibles en mémoire

- Vérifications d'intégrité : Mettre en œuvre des vérifications périodiques d'intégrité pour les structures de données critiques

- Sandboxing : Utiliser des techniques de sandboxing pour isoler les opérations sensibles

La route à suivre : Renforcer nos forteresses numériques

Comme nous l'avons vu, le monde de la cybersécurité n'est jamais statique. Juste au moment où nous pensons avoir construit une forteresse impénétrable, quelqu'un trouve un moyen de retourner les briques mêmes que nous avons utilisées contre nous. La vulnérabilité Rowhammer et son potentiel à briser HTTPS est un rappel brutal que la sécurité est un processus continu, pas une réalisation unique.

Mais ne vous inquiétez pas ! Les mêmes esprits brillants qui ont découvert ces vulnérabilités travaillent dur pour développer des contre-mesures. Le jeu du chat et de la souris entre attaquants et défenseurs continue, repoussant les limites à la fois de la conception matérielle et de la sécurité logicielle.

Réflexion

"Le seul système vraiment sécurisé est celui qui est éteint, coulé dans un bloc de béton et scellé dans une pièce doublée de plomb avec des gardes armés."— Gene Spafford

Bien que la citation de Spafford puisse sembler un peu extrême, elle souligne un point important : la sécurité absolue est un mythe. Notre objectif devrait être de rendre les attaques aussi difficiles et impraticables que possible, en s'adaptant constamment aux nouvelles menaces à mesure qu'elles émergent.

Conclusion : Le feuilleton de la sécurité sans fin

Alors que nous clôturons ce chapitre de notre saga de cybersécurité, récapitulons les points clés :

- Les attaques Rowhammer peuvent compromettre même la mémoire ECC

- Les environnements cloud présentent des défis uniques pour la sécurité de la mémoire

- Les clés privées HTTPS sont potentiellement vulnérables à ces attaques

- Des solutions matérielles et logicielles sont nécessaires pour atténuer les risques

La découverte des vulnérabilités Rowhammer dans la mémoire ECC et leur potentiel à briser HTTPS est un témoignage de la nature en constante évolution de la cybersécurité. C'est un domaine où le chiffrement inviolable d'aujourd'hui pourrait être l'avertissement de demain.

Alors, que doit faire un développeur dans ce nouveau monde courageux de chaos de bits ? Restez informé, appliquez les meilleures pratiques et, peut-être plus important encore, maintenez un sain sens de la paranoïa. Après tout, dans le monde de la cybersécurité, un peu de paranoïa peut aller loin.

Et rappelez-vous, la prochaine fois que quelqu'un vous dit que HTTPS est inviolable, vous pouvez sourire en connaissance de cause et dire : "Eh bien, en fait..." Préparez-vous simplement à une longue conversation et peut-être à un ou deux schémas dessinés sur une serviette.

Jusqu'à la prochaine fois, gardez vos bits en mouvement uniquement lorsque vous le souhaitez !

Pour aller plus loin

Pour ceux qui veulent plonger plus profondément dans le terrier :

- RowHammer.js : Une attaque Rowhammer basée sur JavaScript

- Google Project Zero : Exploiter le bug Rowhammer de la DRAM pour obtenir des privilèges kernel

- Inverser des bits en mémoire sans y accéder : Une étude expérimentale des erreurs de perturbation de la DRAM

Restez en sécurité, restez curieux, et que votre mémoire soit toujours sans erreur !